解決方案

以三大驗證機制為核心引領企業邁向零信任新紀元

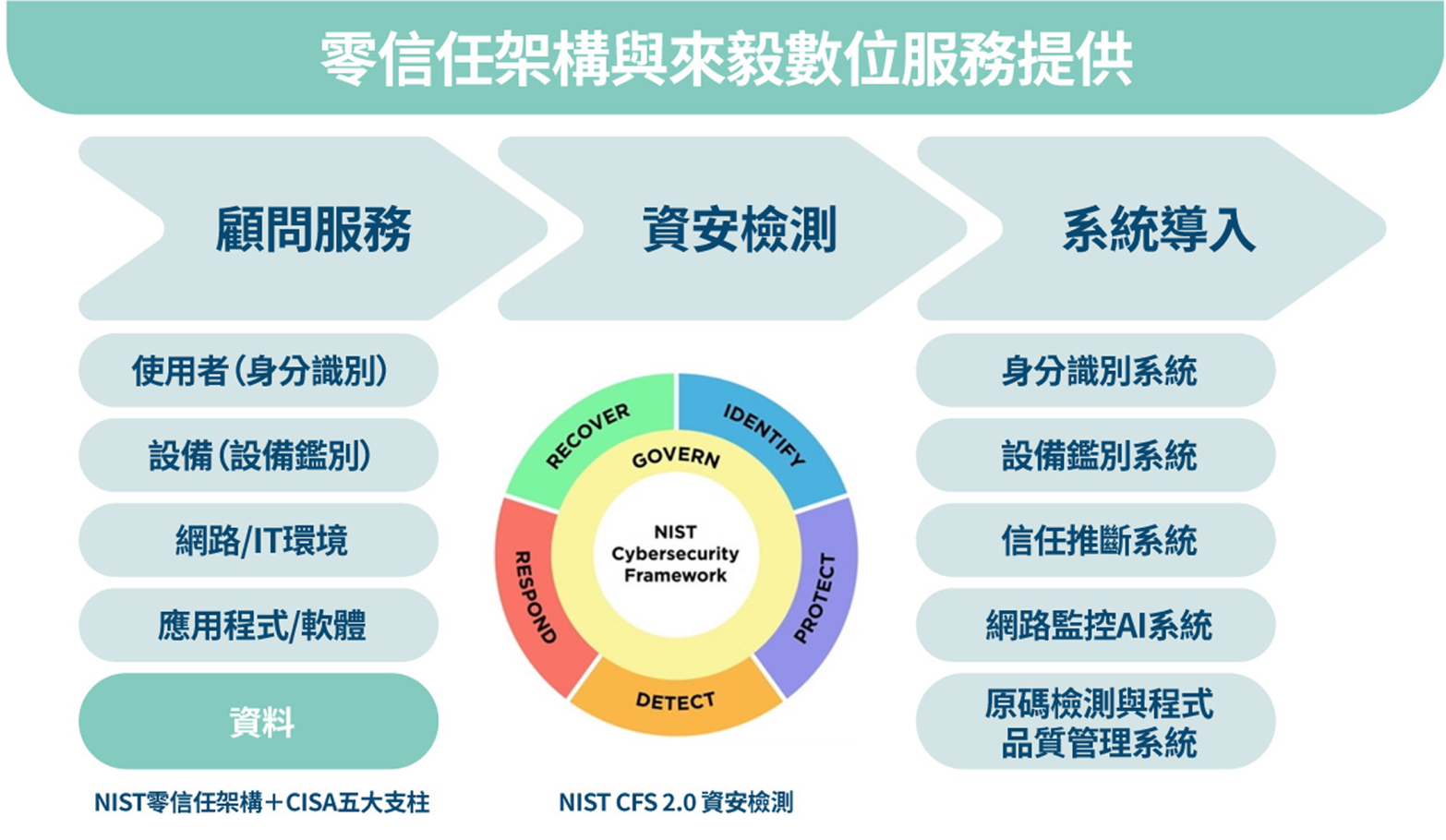

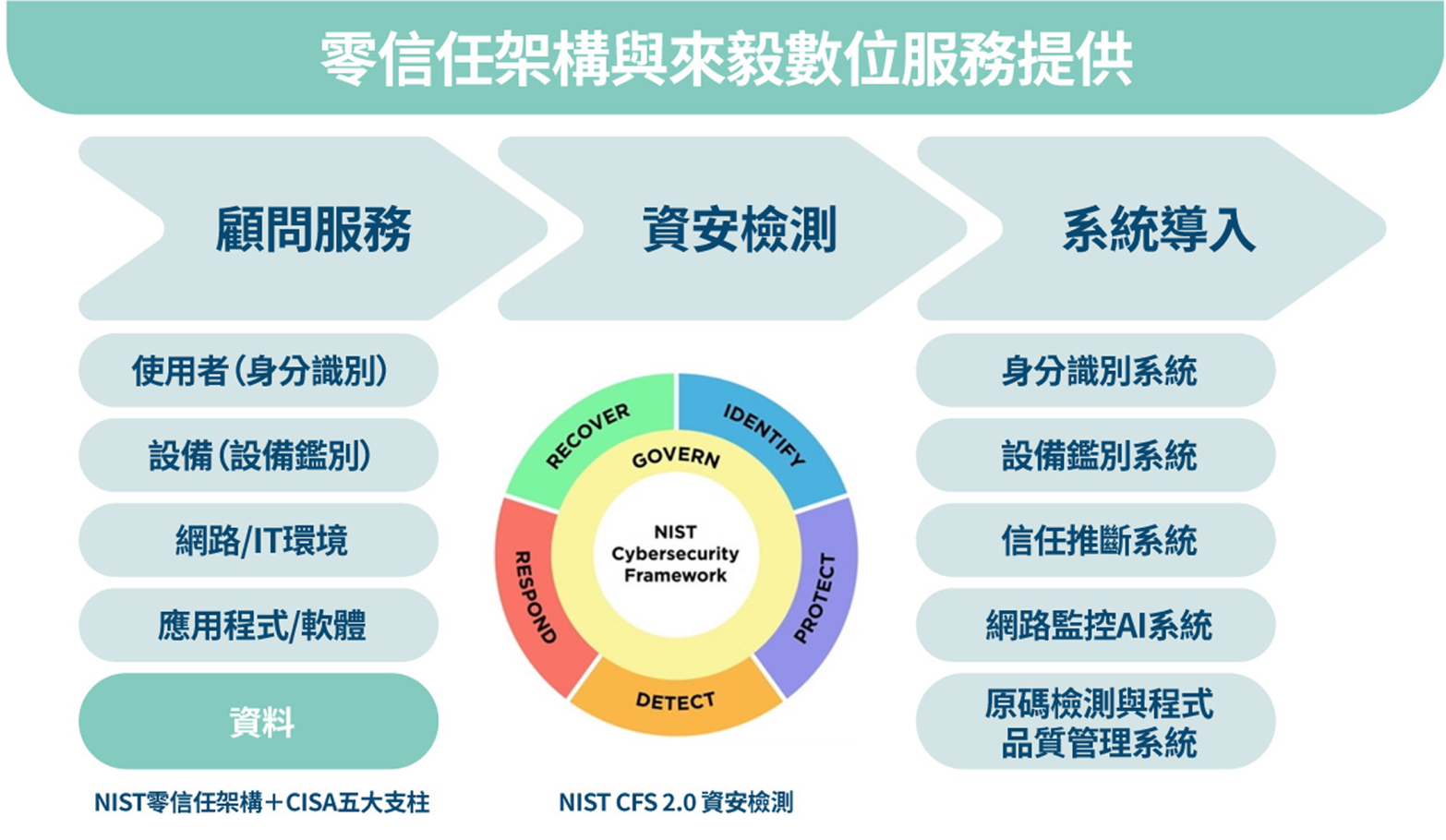

隨著政府全面推動零信任網路架構,針對總統府、行政院、國安局、國防部、外交部及六都等 A 級公務機關,率先導入零信任作為資通安全核心原則,台灣正式邁入高信賴資安治理新階段。Keypasco 積極響應政策,旗下零信任身分與裝置驗證方案已通過資安院第一與第二階段認證,符合政府法規,適用於各級機關網路環境。

採用資源門戶式部署架構(Resource Portal-Based Deployment),Keypasco 解決方案參考資安院與 NIST SP 800-207 標準,整合身分鑑別、設備鑑別與信任推斷三大機制,全面強化雲端與遠端存取安全。透過雙通道驗證、設備指紋與風險評估,協助機關落實「永不信任、持續驗證」,並可與現有架構無縫整合,強化身分與設備控管,打造從網路到應用的完整信任防線。作為台灣資安技術代表,Keypasco 致力推動本土零信任產業發展,為政府與大型組織建構更穩固且具彈性的防護基礎。

身份鑑別

設備鑑別

信任推斷

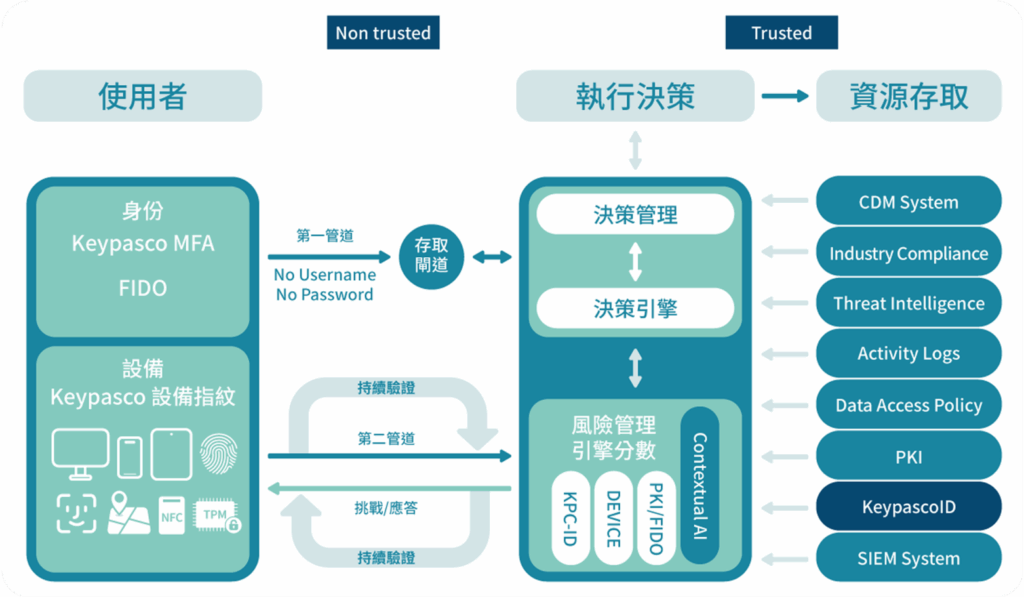

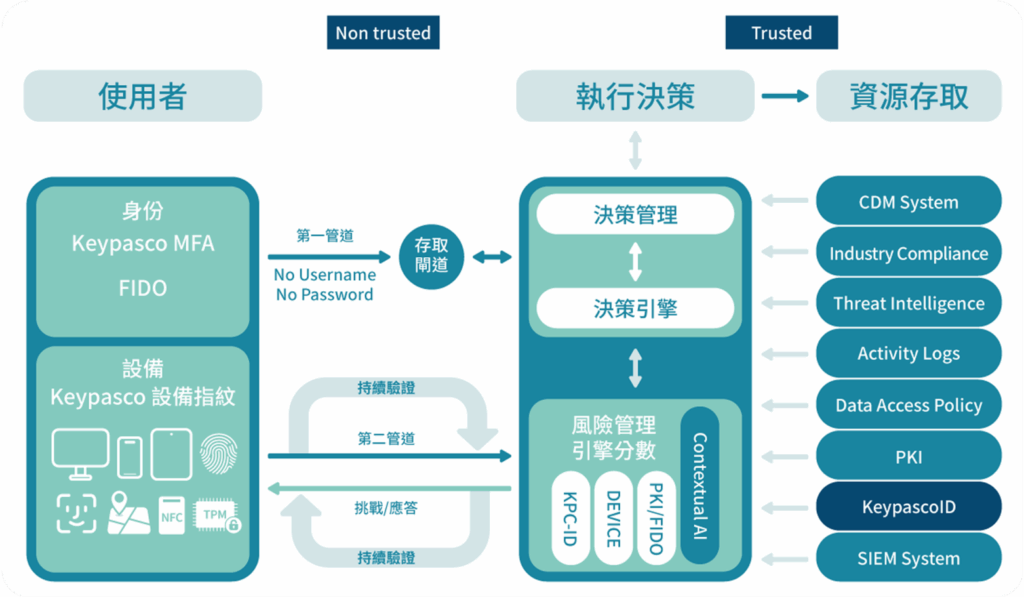

Keypasco 零信任架構圖

Keypasco 零信任架構依據「永不信任、持續驗證」的原則設計,結合身份驗證(Keypasco MFA / FIDO)、裝置指紋與風險評分機制,打造跨通道、多層防護的身份安全機制。用戶無需輸入帳號密碼,即可透過雙通道驗證與風險評估完成精準身份識別。

系統整合政策引擎與情境式 AI 分析,依據裝置、行為、PKI 等因素進行即時風險評分,並與 CDM、SIEM、活動日誌、法規政策等多元資安架構無縫整合。

此架構可應用於政府、關鍵基礎設施與大型組織,確保每一次存取請求都經過驗證與授權,全面強化內部與遠端工作的安全性與可控性。

傳統現行架構 VS 零信任架構

| 階段 | 傳統現行做法 | 零信任 |

|---|---|---|

| 第一階段: 身份識別 (Identity) | ‧ 使用帳號密碼進行登入 ‧ 權限控管多依賴靜態角色設定 | ‧ FIDO 或 MFA 多因子驗證:透過行動裝置或安全金鑰進行雙因子/多因子驗證,降低密碼外洩風險 ‧ 連續驗證 (Continuous Authentication):持續評估使用者行為,若偵測異常可即時重新驗證 |

| 第二階段: 裝置鑑別 (Device) | ‧ 設備未綁定可信模組 (TPM) 或代理程式 (Agent),無法檢測設備健康度 ‧ 只要擁有帳密,就能在任何裝置登入 | ‧ TPM/Agent 綁定:支援 TPM 的作業系統上安裝 UPAS Agent,持續檢測設備健康狀態(是否更新防毒、是否安裝惡意軟體等) ‧ 行為分析 (Behavior Analytics):根據地理位置 IP、裝置指紋等動態評估風險,必要時強驗證或封鎖存取 |

| 第三階段: 信任推斷 (Trust Decision) | ‧ 只要憑帳密就能登入相同伺服器 ‧ 即使出現可疑行為(例如鍵盤側錄、異常時間大量嘗試)也缺乏再一層驗證機制 | ‧ 動態風險評估:依據設備健康度、使用者行為模式,自動化判斷是否需要額外驗證(如 OTP、生物辨識) ‧ 持續監控 (Continuous Monitoring):若偵測異常,如多地同時登入、極短時間大量存取,可自動觸發更高級的安全防護或通報管理員 |

Keypasco 零信任解決方案特色

身分鑑別

Keypasco 依循資安院零信任架構原則,打造符合 ISO 29115 標準的多因素身分鑑別機制。透過設備指紋(Device Fingerprints)、雙通道驗證架構與延伸因子(如地理位置、時間控管、風險評分等),大幅降低帳號密碼遭破解、竊聽或濫用的風險。

Keypasco 支援多種 MFA 模式,通過 FIDO UAF 與 FIDO2 認證,實現真正無密碼的身分驗證。採用「使用者自有裝置」作為驗證載具,提供高信賴度的驗證體驗,簡化載具管理並提升使用彈性。此外,Keypasco 亦支援 FIDO Token,具備高度靈活性,滿足多元應用需求。

不論是內部員工、第三方供應商,或跨機構合作對象,皆可透過一致的驗證標準安全存取系統,實現零信任架構下的安全互通與遠端保護

裝置鑑別

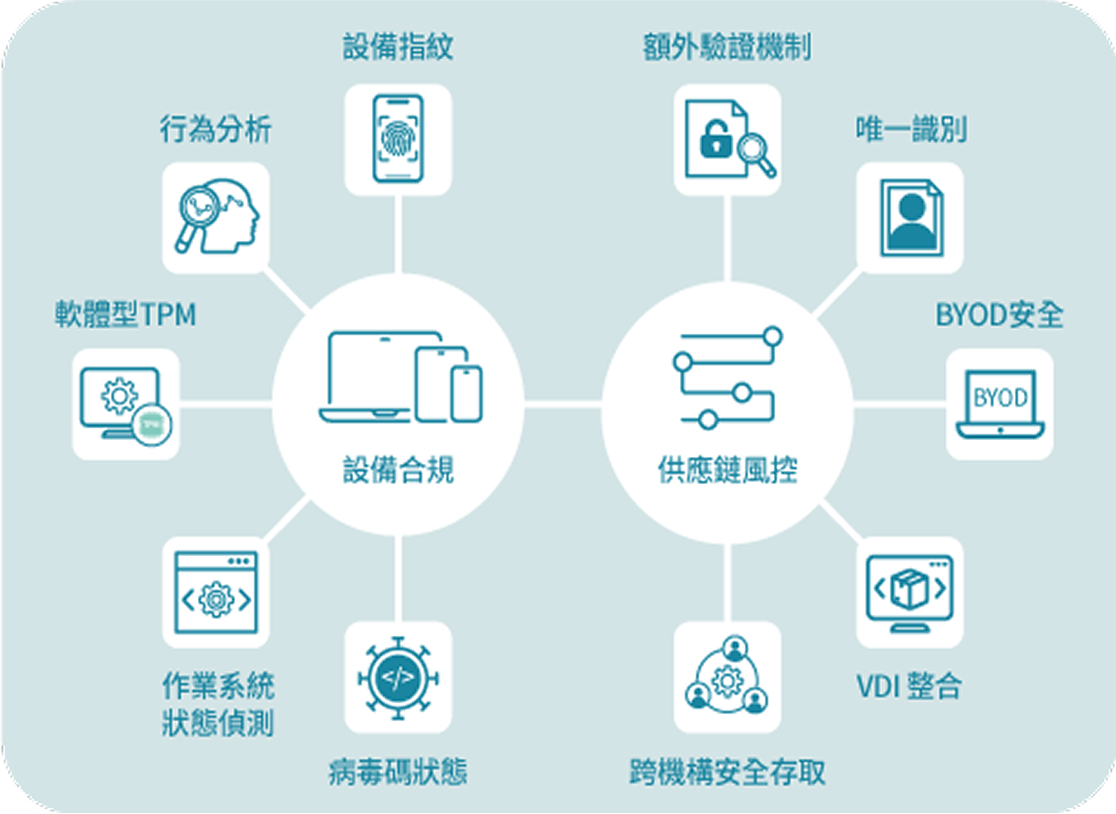

設備合規機制

Keypasco 透過設備指紋與行為分析技術,實現無需額外硬體的設備盤點與唯一識別,並可即時偵測未納管設備、執行風險控管。系統可比對作業系統狀態、行為異常與病毒碼狀態,並可與 EDR 整合,進行設備安全性評估與聯防處理。另針對合規需求,Keypasco ZTA 已通過資安院第二階段審查,提供軟體型 TPM,供桌機與筆電安裝使用。

供應鏈風險控管機制

Keypasco 透過設備指紋與行為分析技術,對 BYOD、外部協作設備等進行設備層級的風險評估與唯一識別,確保其防護水準不低於內部設備。系統可依風險動態調整存取權限,或啟用額外驗證機制。另可與 VDI 等中繼工具整合,提供強化的設備與身分驗證層,協助企業於跨機構場景中兼顧安全與使用便利。

信任推斷:網路層

給予網路防護精準控管、安全存取

Keypasco 零信任架構透過 ZTNA(Zero Trust Network Access)機制,落實最小存取原則與端對端加密,強化網路存取控管。

針對內網與跨區資源存取,Keypasco 支援精準的連線授權控管,可依據使用者身份、設備風險與存取情境限制可連線範圍,降低橫向擴散風險。所有資料傳輸皆採用 HTTPS 加密通訊協定,確保資料在傳輸過程中的完整性與機密性。搭配網通設備設定最小登入權限,可強化整體防護層級,實踐零信任中的「不預設信任任何連線」。

信任推斷:應用程式

即時偵測與回應,強化應用層零信任防護

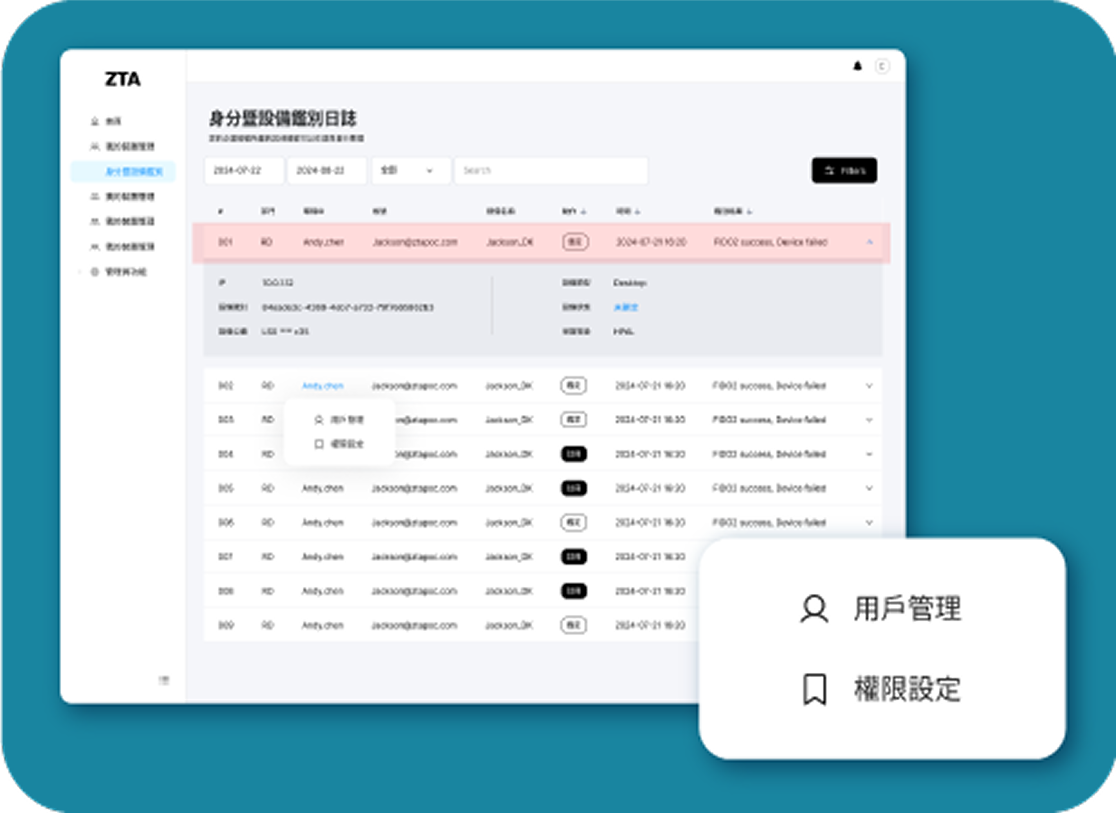

Keypasco 在零信任架構中,透過身分鑑別、設備識別與動態風險評估,強化應用層的存取控管。系統可依作業屬性與角色風險等級,制定對應的授權條件,並依據身分與設備狀態,自動套用多因素驗證或限制操作範圍,實現最小授權原則。

針對特權帳號,Keypasco 支援獨立的身分驗證與風險控管機制,避免特權角色與一般使用者角色混用,有效降低高權限濫用的風險。結合行為分析與存取歷程記錄,協助企業在不影響使用彈性的前提下,提升應用操作層級的安全性與可控性。

信任推斷:資料層

Keypasco 零信任架構下的資料存取安全策略

Keypasco 雖非 DLP 工具,卻能透過風險評估與身份鑑別機制,從源頭降低機敏資料外洩風險。

Keypasco 利用動態風險評分與驗證策略,評估資料存取時的使用者與設備狀態,當風險升高時可即時調整授權條件或限制存取。透過強化的身份與設備驗證,可阻止未授權裝置與帳號擅自存取機敏資料。雖不涵蓋資料加密或資料不落地功能,但能與 DLP 系統互補合作,提供一層事前預防與授權把關的防護邏輯。

Keypasco ZTA 企業導入示意

在未導入 Keypasco 之前,用戶登入企業網路服務時僅依賴帳號密碼,無法有效防範帳號盜用與釣魚攻擊。企業若有強化驗證流程的需求,便可透過 Keypasco Platform API 進行彈性整合。Keypasco 會依企業提出的身份驗證需求,導入客製化的 MFA(多因素驗證)機制,包含設備指紋、雙通道架構、地理與時間管理、近場認證與風險評估引擎等功能。導入後,使用者依然維持原有登入方式,但背後已無縫整合 Keypasco 的雙通道驗證與防釣魚技術,顯著提升整體服務安全性,同時不影響用戶體驗。

伺服器軟體建議規格

支援多種部署模式

地端

支援資料庫

支援 Microsoft SQL Server、PostgreSQL、SQLlite

支援作業系統

支援商用 RedHat8、9、Ubuntu 18~24、Windows Server 2016 以上

支援行動裝置作業系統

Android 7 (含) 以上 、 iOS 12 (含)以上

支援瀏覽器

Firefox、Google Chrome、Microsoft Edge (Chromium)、Safari

最新消息

掌握資安趨勢,成就競爭力基石

數位產業署率臺灣資安產業赴泰拓銷 深化合作並啟動在地資安服務據點

數位發展部數位產業署(簡稱數發部數產署)為加速臺灣資安產業拓銷東南亞市場,前往泰國曼谷舉辦第二屆「臺灣資安日 Taiwan Cybersecurity Day」。由數發部數產署童明慧主任秘書率隊,偕同後量子資安產業聯盟、中華民國資訊軟體協會、工業技術研究院,帶領來毅數位等多家臺灣資安業者赴泰拓銷,展開為期4天的活動。

Feature One

Feature Two

Feature Three

立即優化您身分認證機制

企業資安防護再升級

Keypasco非常樂意與您分享更多我們的獨家技術與產品!請提出您的需求與目標,讓 Keypasco 提供最適合您的解決方案,成為您專屬的身分認證技術顧問!

如果您想問技術相關問題 請點我